Mini Key Log

Mini Key Log est une version légère du logiciel de surveillance le plus puissant du monde - PC Agent. Certaines fonctionnalités ne sont pas disponibles dans Mini Key Log. Mini Key Log est spécialement conçu pour surveiller un ordinateur rapidement et facilement. Pour mieux connaître Mini Key Log, nous proposons une version d'essai gratuite à télécharger.

Mini Key Log est une version légère du logiciel de surveillance le plus puissant du monde - PC Agent. Certaines fonctionnalités ne sont pas disponibles dans Mini Key Log. Mini Key Log est spécialement conçu pour surveiller un ordinateur rapidement et facilement. Pour mieux connaître Mini Key Log, nous proposons une version d'essai gratuite à télécharger.

Fonctions d'enregistrement

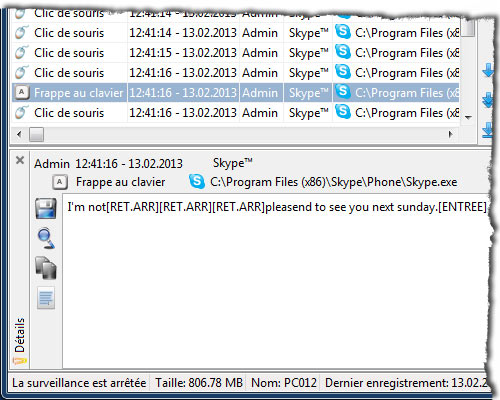

Saisie au clavier

La fonction Keylogger enregistre les frappe au clavier (y compris les mots de passe), les combinaisons de clés, les raccourcis clavier ainsi que les caractères typés en utilisant l'éditeur de méthode d'entrée (IME).

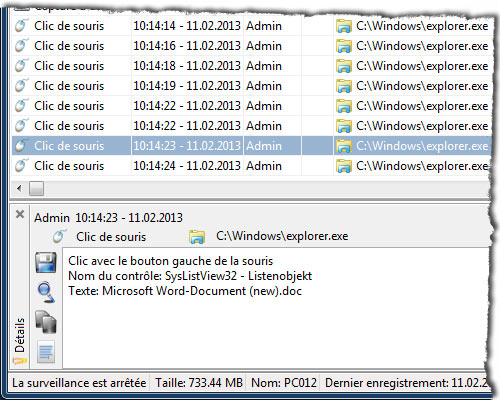

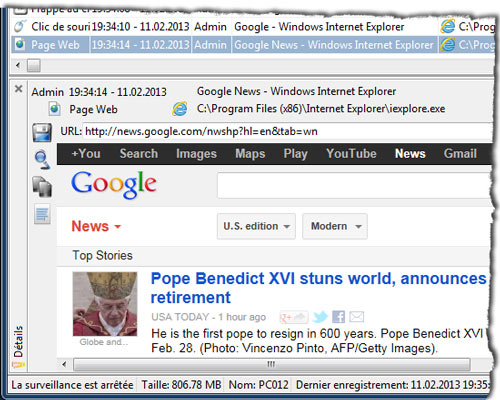

Entrée de souris

Enregistre les clics avec la souris ou le pavé tactile. Si disponible, également le texte sous le curseur.

Utilisateur

Enregistre la connexion et la déconnexion de tous les utilisateurs avec les informations disponibles.

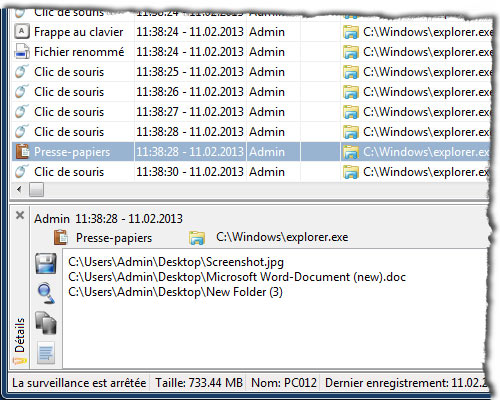

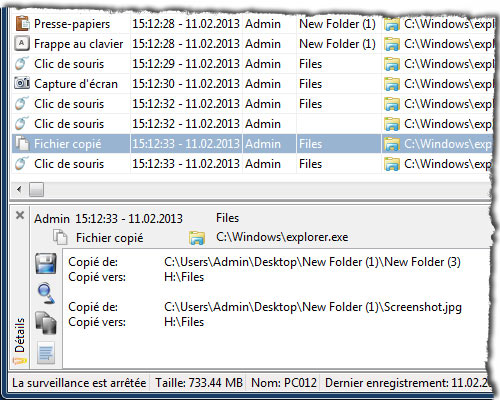

Presse-papiers

Enregistre les noms de texte et de fichier, copiés dans le presse-papiers par l'utilisateur.

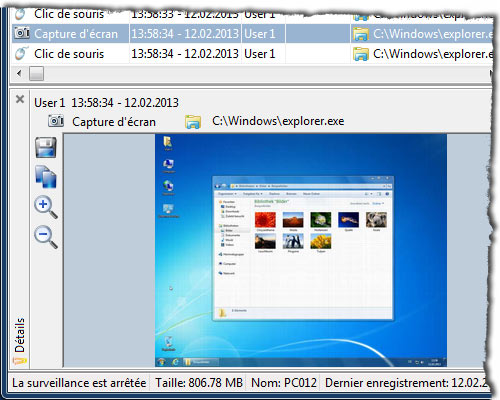

Captures d'écran

Enregistrement de captures d'écran des fenêtres, déplacées au premier plan puis dans un intervalle spécifié. La détection de mouvement ainsi que les valeurs réglables pour la dimension et la qualité peuvent réduire considérablement la taille des captures d'écran.

Opérations de fichier

Enregistre les noms de fichiers ou de dossiers ouverts, supprimés, renommés, copiés ou déplacés par l'utilisateur.

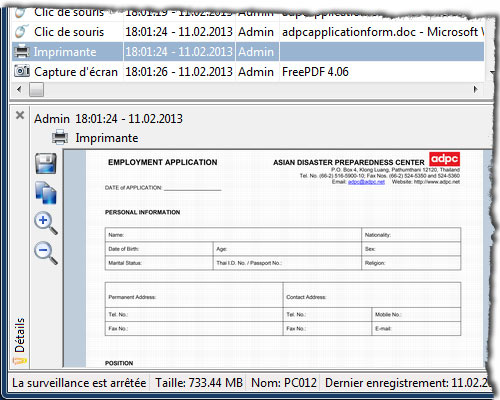

Imprimante

Enregistre les travaux d''impression, envoyés au spouleur d''impression local au format EMF.

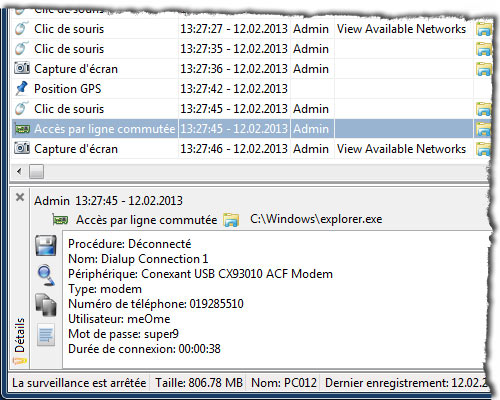

Accès par ligne commutée

Enregistre les connexions d'accès à distance avec les informations disponibles.

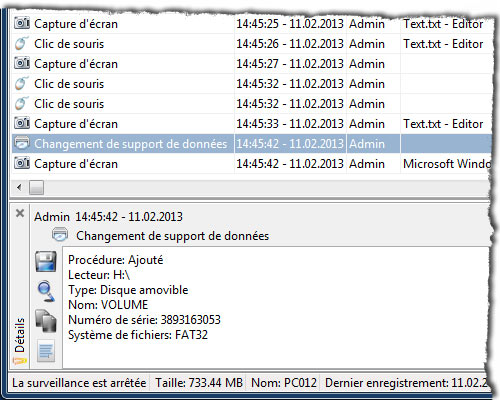

Changement de support de données

Enregistrement des supports de données ajoutés ou supprimés avec informations supplémentaires.

Webcam

Capture des images à partir d'une webcam dans un intervalle réglable. La détection de mouvement ainsi que les valeurs réglables pour la dimension et la qualité peuvent réduire considérablement la taille des images.

Position GPS

Enregistre la position GPS à partir d'un récepteur GPS prenant en charge la norme NMEA 0183.

Scanneur

Enregistre des images, lues à partir d''un périphérique d'entrée d'image à l'aide de l'interface TWAIN ou WIA.

Microphone

Enregistre les bruits d'un microphone connecté. La détection du bruit et une valeur réglable pour la qualité peuvent réduire considérablement la taille des enregistrements.

Historique de navigation

Capture l'URL du site Web visité. Tous les navigateurs courants sont pris en charge. Tels que: Google Chrome, Firefox, Opera, Internet Explorer, Microsoft Edge et bien d'autres.

Plus de fonctionnalités

Invisible dans la liste des processus

Cache le processus de surveillance dans le Gestionnaire des tâches Windows ou d'autres listes de processus.

Surveillance utilisateur sélective

Exclut l'utilisateur de la surveillance ou ne surveille que certains utilisateurs.

Désinstallation automatique

Désinstalle automatiquement le processus de surveillance dès que la surveillance commence à la date spécifiée ou après cette date.

Supprimer automatiquement les enregistrements

Supprime automatiquement les enregistrements pour éviter des efforts supplémentaires pour supprimer les enregistrements manuellement.

Protection contre une utilisation non-autorisée

Protège le centre de contrôle avec un mot de passe contre toute utilisation non autorisée. Cette fonctionnalité n'est disponible qu'avec une clé de licence valide.

Filtrer les enregistrements

Les enregistrements peuvent être filtrés selon de nombreux critères. Le processus est très rapide et facile à utiliser. Habituellement, un seul clic est requis. Lire la suite...