Mini Key Log

Mini Key Log ist eine Leichtversion der leistungsstärksten Überwachungssoftware der Welt - PC Agent. Einige Funktionen sind in Mini Key Log nicht verfügbar. Mini Key Log wurde speziell dafür entwickelt, um einen Computer schnell und einfach zu überwachen. Um Mini Key Log besser kennenzulernen, bieten wir eine kostenlose Testversion zum Download an.

Mini Key Log ist eine Leichtversion der leistungsstärksten Überwachungssoftware der Welt - PC Agent. Einige Funktionen sind in Mini Key Log nicht verfügbar. Mini Key Log wurde speziell dafür entwickelt, um einen Computer schnell und einfach zu überwachen. Um Mini Key Log besser kennenzulernen, bieten wir eine kostenlose Testversion zum Download an.

Aufnahmefunktionen

Tastatureingabe

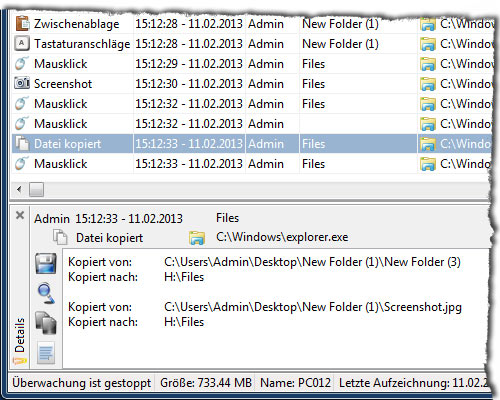

Die Keylogger-Funktion zeichnet Tastenanschläge (einschließlich Passwörter), Tastenkombinationen und Hotkeys sowie Zeichen auf, die mit dem Eingabemethoden-Editor (IME) eingegeben werden.

Mauseingabe

Erfasst Klicks mit der Maus oder dem Touchpad. Wenn verfügbar, auch der Text unter dem Cursor.

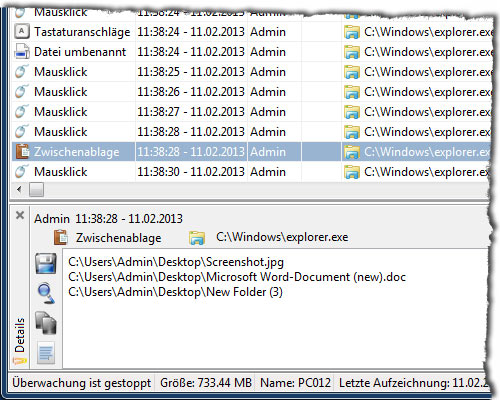

Zwischenablage

Erfasst Text und Dateinamen, welche vom Benutzer in die Zwischenablage kopiert werden.

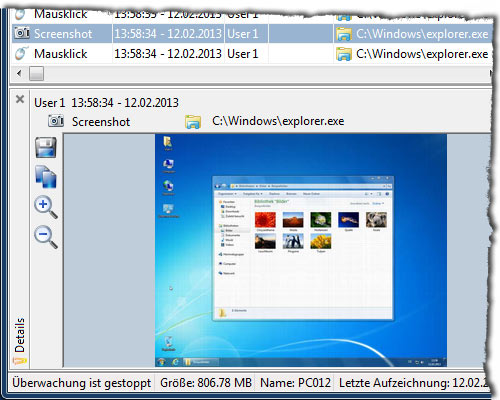

Screenshots

Erfasst Screenshots der Fenster, die in den Vordergrund gebracht werden und anschließend im einstellbaren Intervall. Die Bewegungserkennung sowie einstellbaren Werte für die Abmessung und Qualität können die Größe der Screenshots drastisch verringern.

Dateioperationen

Erfasst die Namen von Dateien oder Ordnern, die vom Benutzer geöffnet, gelöscht, umbenannt, kopiert oder verschoben wurden.

Webcam

Nimmt Bilder von einer Webcam in einem einstellbaren Intervall auf. Die Bewegungserkennung sowie einstellbaren Werte für die Abmessung und Qualität können die Größe der Bilder drastisch verringern.

Scanner

Erfasst Bilder, die von einem Bildeingabegerät über die TWAIN oder WIA-Schnittstelle gelesen werden.

Mikrofon

Erfasst die Geräusche eines angeschlossenen Mikrofons. Die Geräuscherkennung und ein einstellbarer Wert für die Qualität können die Größe der Aufzeichnungen drastisch verringern.

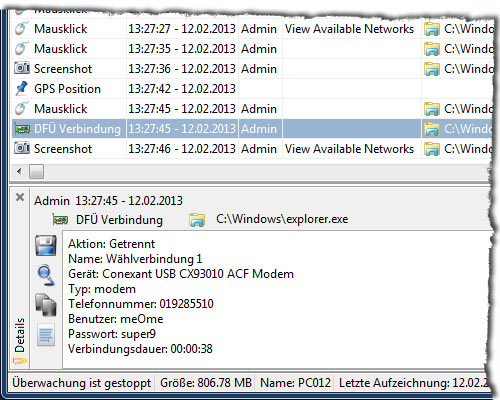

Browser-Verlauf

Erfasst die URL der besuchten Webseiten. Alle gängigen Browser werden unterstützt. Wie zum Beispiel: Google Chrome, Firefox, Opera, Internet Explorer, Microsoft Edge und viele mehr.

Mehr Funktionen

Unsichtbar in der Prozessliste

Versteckt den Überwachungsprozess im Windows-Taskmanager oder anderen Prozesslisten.

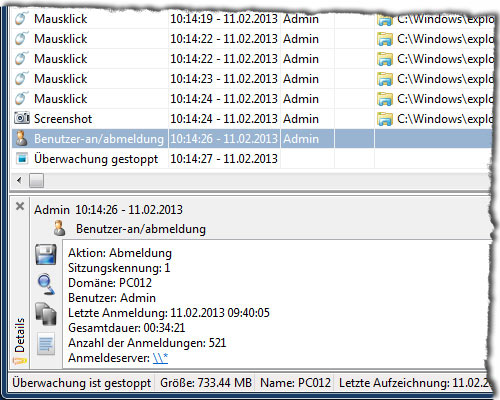

Selektive Benutzerüberwachung

Schließt Benutzer von der Überwachung aus oder überwacht nur bestimmte Benutzer.

Automatische Deinstallation

Deinstalliert den Überwachungsprozess automatisch, sobald die Überwachung zum oder nach dem vorgegebenen Datum gestartet wird.

Aufzeichnungen automatisch löschen

Löscht Aufzeichnungen automatisch, um weiteren Aufwand zu vermeiden, die Aufzeichnungen manuell zu löschen.

Schutz vor unbefugter Benutzung

Schützt das Control-Center mit einem Passwort vor unbefugter Verwendung. Diese Funktion ist nur mit einem gültigen Lizenzschlüssel verfügbar.

Aufzeichnungen filtern

Die Aufzeichnungen können nach vielen Kriterien gefiltert werden. Der Prozess ist sehr schnell und einfach zu bedienen. In der Regel ist nur ein Klick erforderlich. Mehr lesen...